AI 뉴스레터 - 2026-01-26 (월)

오늘의 요약

2026-01-26 딥다이브: Microsoft Windows Agentic AI Malware

상세 내용

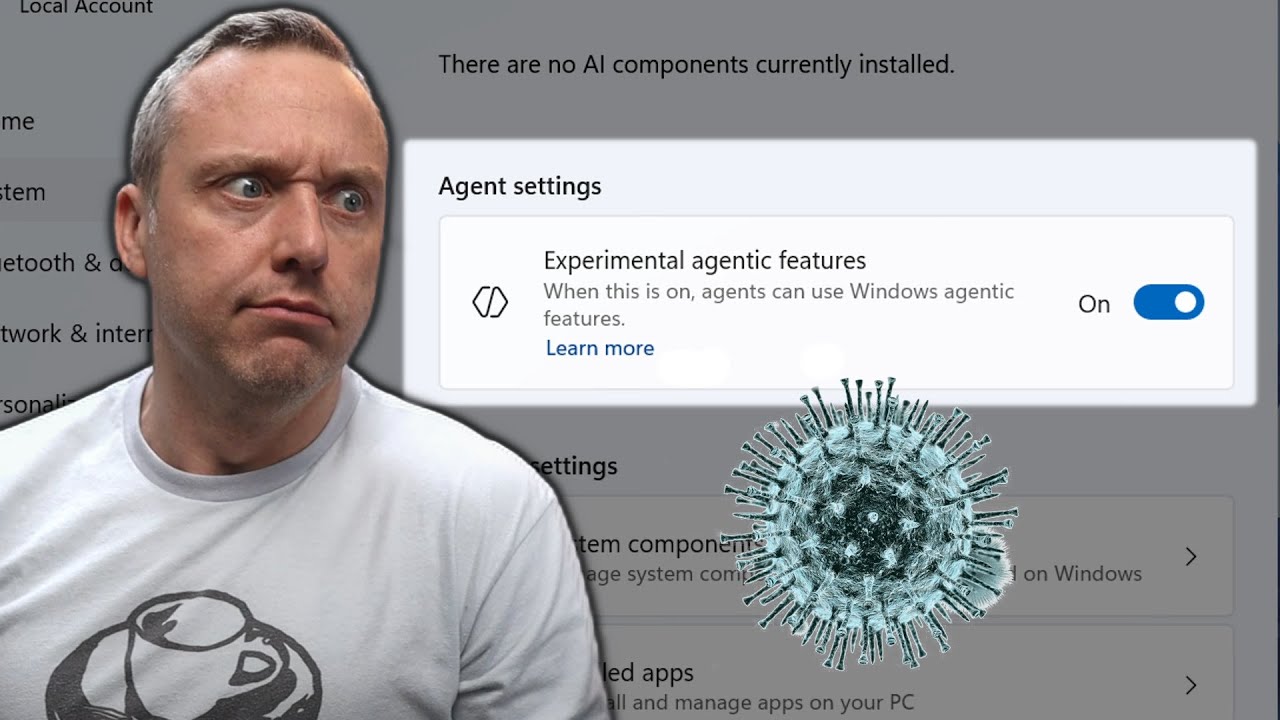

Microsoft Windows Agentic AI Malware

Microsoft Windows Agentic AI Malware

Chris Titus Tech · 조회수 72,582

📺 영상 보기

윈도우 AI 계정, 지금 쓰면 위험

마이크로소프트가 윈도우에 사람 대신 행동하는 AI를 넣고 있어요. 문제는 지금 단계에선 이 AI가 별도 계정으로 돌아다니며 문서와 사진 같은 폴더에 손을 뻗을 수 있는데, 안전장치가 허술하다는 점이에요. 당장은 호기심으로 켜기보다 꺼두는 게 맞습니다.

📺 영상 보기 | Chris Titus Tech | 조회수 72,582

서비스 개요

Windows Agentic AI라는 기능이에요. 운영체제 안에 사람 대신 일을 수행하는 에이전트를 만들고, 이 에이전트가 쓰는 전용 계정과 작업 공간을 자동으로 생성합니다.

기존의 앱 단위 자동화와 달리, 이 기능은 윈도우 서비스로 동작하고 에이전트 전용 데스크톱을 띄워서 사용자와 병렬로 작업해요. 문서, 다운로드, 바탕화면, 음악, 사진, 동영상 폴더 접근을 요청해 파일을 훑고 요약하거나 조치할 수 있다는 점이 가장 큰 차이입니다.

시장 맥락: 왜 어려운 문제인가

운영체제 수준의 조력자는 깊은 권한을 요구해요. 보안을 강화하면 쓸모가 줄고, 편의를 높이면 악성코드가 악용하기 쉬워져요. 윈도우처럼 생태계가 큰 플랫폼은 하드웨어와 구버전 소프트웨어 호환까지 고려해야 해서 위험 관리가 더 복잡합니다.

기존 플레이어들의 실패 원인:

| 서비스 | 실패 포인트 | 이 서비스의 해결책 |

|---|---|---|

| Windows Recall | 데이터 보호 기본값이 약해 거센 반발과 보류 | 에이전트 전용 계정과 작업 공간으로 격리 설계 |

| Power Automate Desktop 무인 실행 | 광범위한 파일·앱 제어로 보안팀 통제가 어려움 | 에이전트 권한 범위를 작업 공간 단위로 제한하겠다는 계획 |

| O&O ShutUp10++ 같은 튜닝 툴 | 사후 차단이라 기능 추가 때마다 따라가야 함 | OS에 기본으로 계정 격리와 권한 범위 개념을 내장 |

차별화는 운영체제 차원에서 계정과 데스크톱을 분리해 격리한다는 점이에요. 다만 현재 개발 채널 빌드에선 제한이 느슨하고, 설정을 켜면 거의 무엇이든 가능하다는 경고가 붙었습니다.

Windows Agentic AI의 차별화 전략

운영체제 속 ‘조용한 동료’를 표준 기능으로 만든다

앱이 아니라 OS가 에이전트를 책임지고 실행·격리·권한 부여를 관리해요. 사용자는 별도 설치 없이 기본 제공 도구를 통해 자동화 혜택을 얻고, 마이크로소프트는 코파일럿 같은 서비스 이용을 늘릴 수 있죠.

사용자 관점의 실제 경험 차이:

- 에이전트 전용 계정 생성 - 사람 계정과 구분돼 작업 내역과 권한이 분리돼요.

- 전용 데스크톱에서 병렬 작업 - 화면 앞의 사용자와 별도로 조용히 파일 정리나 점검을 수행해요.

- 기본 폴더 접근 요청 - 문서나 바탕화면 등 핵심 폴더를 건드릴 수 있어 편하지만, 설정과 감시가 중요해져요.

성장 엔진 분석

기술 구현

윈도우 서비스로 에이전트를 띄우고, 중개 역할을 하는 브로커 서비스가 생명주기와 권한을 관리합니다. 개발 채널 빌드에선 ISO Environment Broker라는 서비스가 그 역할을 맡는 것으로 보입니다.

- 데이터 수집: 사용자 프로필의 여섯 폴더 접근을 요청해 파일 메타데이터와 내용에 닿을 수 있음

- 핵심 기술: 서비스 호스트 하위의 브로커가 에이전트 계정 생성, 전용 데스크톱 초기화, 권한 토큰 부여를 담당

- 기술적 해자: 운영체제에 내장된 표준 흐름과 배포 채널을 통한 기본 탑재가 가장 큰 진입장벽

마케팅 퍼널

| 단계 | 이 서비스의 전략 |

|---|---|

| 획득 | 윈도우 업데이트와 코파일럿 노출로 기본 제공 인지 확산 |

| 활성화 | 파일 정리, 요약, 자동 설정 같은 눈에 보이는 효용을 즉시 체험 |

| 리텐션 | 바탕화면·문서 폴더와 달력·메일 연동 자동화로 반복 사용 유도 |

| 수익화 | 코파일럿 유료 구독과 엔터프라이즈 보안 옵션 판매 시너지 |

| 추천 | IT 커뮤니티·크리에이터 리뷰와 기업 레퍼런스 중심의 간접 확산 |

성장 전략 요약

초기엔 귀찮은 절차를 줄인 저마찰 전략으로 빠르게 써보게 만드는 모양새예요. OS에 녹여 락인을 강화하지만, 권한 범위가 널널하면 보안 사고가 브랜드 리스크로 돌아옵니다. 네트워크 효과보다는 배포력과 기본 탑재가 핵심입니다.

핵심 인사이트: OS 차원의 에이전트는 ‘가시성’과 ‘최소 권한’이 생명

에이전트가 전용 계정과 데스크톱을 가진 설계 자체는 방향이 좋아요. 다만 사용자가 무엇이 켜졌고 무엇에 접근했는지 즉시 알 수 있어야 하고, 기본값은 가장 좁은 권한이어야 합니다. 이 두 가지가 없으면 악성코드가 같은 통로를 타고 들어와도 알아차리기 어렵습니다.

왜 중요하냐면요. 기업은 파일 서버, 클라우드 동기화, 메일과 달력 등 여러 자산이 묶여 있어요. 한 번의 과한 권한 부여가 전사 자료 유출로 이어질 수 있죠. 반대로 가시성과 최소 권한을 지키면 에이전트 활용도를 유지하면서 보안팀의 승인도 얻을 수 있어요.

이 원칙은 브라우저 확장과 클라우드 봇에도 그대로 적용돼요. 요청 권한을 세분화하고, 사용자에게 단순한 언어로 즉시 설명해 승인받으면 됩니다.

비즈니스 기회: Windows AgentGuard

왜 이 기회인가요?

개발 채널의 에이전트 기능은 편하지만 안전장치가 약해요. 기업과 파워유저는 기본 제공 기능을 무조건 막을 수 없어서, 보강 도구가 필요합니다. 윈도우 사용자는 전 세계 10억 명 이상이며, 중소기업 PC만 잡아도 수천만 대 시장입니다.

제품 컨셉

"Windows AgentGuard" - 윈도우 에이전트 기능을 탐지·차단·감사하는 가벼운 보안 도구

- 에이전트 탐지와 킬스위치: ISO Environment Broker 서비스, 관련 작업 공간 세션, 에이전트 계정 생성 여부를 스캔해 한 번에 끄고 되돌립니다.

- 폴더 접근 감시와 동의 관리자: 문서·바탕화면 등 민감 폴더 접근 시 화면 상단에 명확한 알림과 허용·거부 선택지를 제공합니다.

- 정책 배포와 보고서: 그룹 정책 템플릿과 스크립트를 제공해 조직 배포를 돕고, 주간 접근 로그와 변경 이력을 PDF로 자동 생성합니다.

실행 계획 (2주)

| 주차 | 할 일 |

|---|---|

| 1주차 | 서비스·계정·세션 탐지용 파워셸 모듈 작성, 수동 킬스위치 구현, 기본 폴더 접근 이벤트 구독과 토스트 알림 프로토타입, 테스트 매트릭스 정의 |

| 2주차 | GUI 래퍼 제작, 조직 배포용 템플릿 생성, 로그 집계와 주간 리포트 초안, 웹사이트와 문서 오픈, 20명 베타 모집과 피드백 반영 |

필요한 도구

- PowerShell 7 - 탐지·조치 엔진 - 무료

- Sysinternals Sysmon - 파일 접근 이벤트 수집 - 무료

- Windows Event Forwarding - 이벤트 중앙 수집 - 무료

수익 모델

- 프로 플랜: 기기당 월 3달러. 중앙 대시보드, 자동 정책 재적용, 리포트 포함

- 무료 플랜: 로컬 스캔과 원클릭 킬스위치

예상 수익: 500석을 가진 중소기업 50곳이 도입하면 월 75,000달러. 초기 10곳만 확보해도 월 15,000달러가 나옵니다.

주의할 점

- 마이크로소프트의 내부 구조 변경 → 서명 기반 대신 동작 기반 탐지 규칙을 병행해 업데이트에 견딜 수 있게 설계

- 정상 기능 오탐으로 업무 중단 → 기본값은 감시 모드로 배포하고, 차단은 폴리시와 예외 목록을 통해 점진 전환

이번 주 액션

내 PC에서 에이전트 흔적 점검하기 (15분)

지금 위험 노출 여부를 확인하는 첫걸음이에요.

👉 PowerShell을 관리자 권한으로 열고 아래를 순서대로 실행하세요.

- 서비스 확인: Get-Service | Where-Object {$_.Name -match "IsoEnv|ISO|Agent"}

- 로컬 계정 중 에이전트 추정 항목 확인: Get-LocalUser | Where-Object {$_.Name -match "Agent|AI|Broker"}

- 최근 폴더 접근 이벤트 미리보기: wevtutil qe Security /q:"*[System[(EventID=4663)]]" /c:20

서비스가 보이거나 낯선 계정이 있으면 사용 중지 후 백업하고 기록을 남겨두세요.

매일 새벽 1시, AI 트렌드를 놓치지 마세요!

이런 유용한 AI 요약을 매일 이메일로 받아보세요